Capita selecta Informatiekunde/student contributions/Fysieke Toegangscontrole

Inhoud

Fysieke Toegangscontrole (Physical Access Control)

Lead

Het pasje dat je waarschijnlijk gebruikt om toegang te krijgen tot je werk is wel makkelijk in gebruik maar ook enorm simpel te kraken. Hoe zorg je ervoor dat alleen de juiste mensen naar binnen mogen maar het systeem toch gebruiksvriendelijk is?

Het Probleem

RFID (Radio Frequency IDentification) tags zijn kleine, draadloze apparaatjes die mensen en objecten helpen identificeren. Door de steeds lager wordende kosten zijn er steeds meer bedrijven die RFID tags gebruiken in plaats van sleutels. Vroeger had elke deur een eigen sleutel en iedereen die toegang moest hebben had dus ook voor deze deur weer een sleutel op zak. Dit resulteerde natuurlijk in aanzienlijke sleutelbossen voor medewerkers en een hoop werk voor de sleutelmaker. Tegenwoordig kunnen mensen waarvan het gewenst is dat ze toegang krijgen binnen enkele minuten een pasje krijgen die toegang verschaft tot verschillende locaties, waaronder sinds kort ook het openbaar vervoer. Qua gebruiksvriendelijkheid is dit natuurlijk een hele verbetering, maar is het ook net zo veilig? De huidige populariteit van RFID tags als toegangsmechanisme roept nieuwe vragen op over het spanningsveld tussen de veiligheid van een gebouw en de menselijke maat (zoals privacy en gebruiksvriendelijkheid).

Privacy

Het gebruik van een pasje met RFID chip in combinatie met toegangspoortjes heeft natuurlijk ook implicaties voor de privacy van de gebruikers. Door de logboeken van de toegangspoortjes te bekijken kunnen anderen precies zien hoe laat je waar was. Zou zou bijvoorbeeld je baas erachter kunnen komen dat je met wat collega's de vrijdagmiddagborrel tot 11 uur 's nachts doorzette of je elke maandagmiddag te vroeg naar huis gaat. Voor bedrijven is dit natuurlijk een handige manier om werknemers in de gaten te houden, maar als drager van een RFID tag is het een duidelijke inbreuk op je privacy. Een ander voorbeeld is de politie die je als verdachte aanmerkt omdat je binnen een bepaald profiel past en op een bepaalde tijd op een bepaald station door een OV-chipkaart poortje liep.

Er zijn twee soorten RFID chips, die te onderscheiden zijn door de manier waarop ze aan hun energie komen: Actieve en Passieve RFID. Actieve RFID apparaten bevatten een eigen stroomvoorziening, zoals een batterij. Hierdoor zijn ze minder geschikt voor langdurig gebruik, zoals bij een toegangskaart. Passieve RFID, zoals dat te vinden is in RFID tags, heeft geen batterij nodig. Een passieve RFID tag bestaat uit een antenne en een halfgeleider chip die aan de antenne vast zit. De RFID tag lezer is verantwoordelijk voor de vereiste energie die de RFID tag nodig heeft om te communiceren. De passieve RFID tag vangt energie (via magnetische inductie of elektromagnetische golven) op en gebruikt die energie vervolgens om de opgeslagen informatie door te geven aan de lezer. Dit betekent tot op zekere hoogte dat een RFID lezer die veel energie uitstraalt tags kan lezen vanaf een grotere afstand. Dit principe maakt het mogelijk om vanaf een afstand op RFID tags te scannen.

Het inherente probleem is dat technologie die gebaseerd is op radiogolven onzichtbaar communiceert waardoor we niet kunnen zien of de RFID tag communiceert of niet. Als eenmaal bekend is wat voor RFID tag je hebt kan iedereen met een RFID lezer (welke steeds makkelijker aan te schaffen zijn) kijken wanneer in de buurt van deze lezers bent, iets wat bijvoorbeeld door criminelen gebruikt kan worden om te bepalen wanneer je niet thuis bent.

Voorgestelde oplossingen

Kooi van Faraday

Een RFID tag kan -wanneer het niet gebruikt wordt- beschermd worden tegen nieuwsgierigen met behulp van een kooi van Faraday. Een kooi van Faraday is een metalen omhulsel (zoals een stuk aluminiumfolie) dat radiosignalen tegen houdt.

RFID-blokkerende items zoals portemonnees zijn tegenwoordig vrij makkelijk en goedkoop verkrijgbaar (bijvoorbeeld op [1]) en bieden de drager veiligheid voor alle RFID kaarten die hij hierin opgeborgen heeft. Toch is het ook nou weer niet zo dat ze in elke stad in een warenhuis te koop zijn, noch zal de gemiddelde persoon er behoefte aan hebben er zelf een te maken. Dit zorgt ervoor dat momenteel alleen de die-hard privacy-advocaten er gebruik van maken, ook al is dit ongetwijfeld de goedkoopste en minst technische oplossing voor het privacyprobleem.

Actief blokkeren van radiosignalen

Bij het actief blokkeren van radiosignalen draagt de gebruiker van een RFID tag een apparaat bij zich dat actief stoorsignalen uitzend om zo dichtbijzijnde RFID lezers te verwarren. Dit is een weinig subtiele methode van privacybescherming aangezien het hoogstwaarschijnlijk apparaten die met radiosignalen werken in de omgeving stoort. Dit zorgt ervoor dat deze methode in grote delen van de wereld verboden is.

"Slimme" RFID tags

Bij "slimme" RFID tags moet een RFID lezer eerst een wachtwoord opsturen naar de RFID tag voordat deze zijn data vrijgeeft. Op deze manier is het mogelijk om te definiëren welke RFID lezers welke tags mogen bekijken. In de meeste gevallen heeft de gebruiker echter geen invloed hierop en er zijn voorbeelden bekend (zie het hoofdstuk over veiligheid van RFID tags) van gekraakte kaarten die zo alsnog hun data lieten lezen of zelfs veranderen door ongeauthoriseerden. Hoewel moderne RFID tags vaak een dergelijk systeem implementeren heeft dit niet alleen als consequentie dat de additionele complexiteit de prijs omhoog stuwt maar ook dat additionele complexiteit bugs met zich mee kan nemen die ervoor zorgen dat de kaart gekraakt kan worden.

"Blocker" tags

Een "blocker" tag simuleert de aanwezigheid van alle RFID tags binnen een bepaalde reeks van serienummers. Dit verwart dichtbijzijnde RFID lezers. Deze methode is vergelijkbaar met het actief blokkeren van radiosignalen maar subtieler aangezien het op het niveau van het RFID protocol werkt en daarom alleen RFID-lezers in de buurt stoort en geen batterijen vereist. Aangezien de basis van een blocker tag een normale RFID tag kan zijn is de fabrikage van een blocker-tag enorm goedkoop.

Veiligheid

Hoe gecompliceerder een chip, hoe groter de kans dat er bij het ontwerp fouten insluipen die vroeg of laat ontdekt worden. De meest gebruikte oplossing voor RFID toegangs pasjes is de MIFARE Classic chip van het Nijmeegse bedrijf NXP. Deze is echter al dermate gekraakt dat iemand die op minder dan een meter bij je in de buurt is geweest je toegangspas al gekopieerd kan hebben.

Een RFID lezer waarmee RFID kaarten gekopieerd kunnen worden is al te koop voor minder dan 50 euro.

Op http://code.google.com/p/crapto1/ is de software die nodig is om RFID kaarten te kopiëren gratis te downloaden.

Het is dus duidelijk dat beveiliging mee moet groeien met de technologie, om ook de krakers voor te kunnen blijven. Dit is altijd al een race geweest, zal deze ooit gewonnen kunnen worden?

Gebruiksvriendelijkheid

Een enkel pasje waarmee je binnen een bedrijf of overheidsinstantie elke deur kan openen die je zou mogen openen is natuurlijk een enorme verbetering ten opzichte van een gigantische bos sleutels. Bij een alternatieve oplossing die op het gebied van de andere aspecten een verbetering is, moet natuurlijk de gebruiksvriendelijkheid niet achteruit gaan. Bij het gebruik van een pasje met een RFID chip weet het systeem welke deuren de eigenaar van het pasje mag openen. Waar eerst dus voor iedere deur een nieuwe sleutel nodig was, kan nu elke deur (binnen een bepaald domein) gebruik maken van dezelfde 'sleutel'. Het meedragen van een pasje zal dan ook vrijwel altijd de voorkeur hebben boven het meedragen van een bos sleutels.

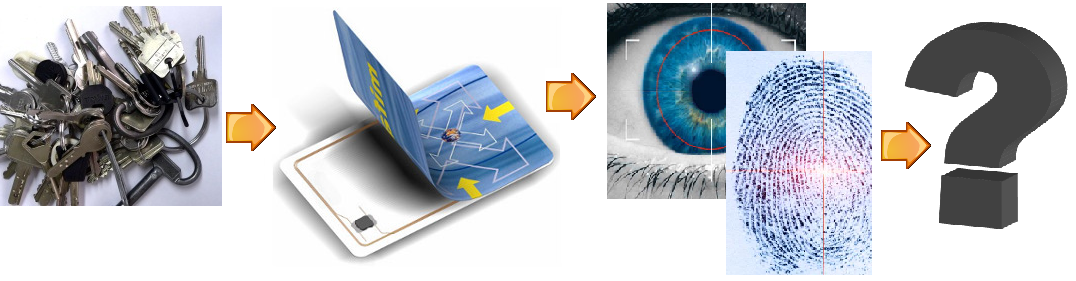

In de toekomst kunnen dergelijke systemen zich nog alle kanten op ontwikkelen. Eén van de mogelijkheden is de invoering van een universeel pasje, waardoor je niet meer voor elke locatie een nieuw pasje nodig hebt, maar gewoon je pasje per locatie kunt laten activeren. Andere mogelijkheden zijn het verdwijnen van het pasje, waarbij techieken als irisscans en fingerprintscans de taak van fysieke toegangscontrole over gaan nemen. En nog verder in de toekomst? De technologie zal zich blijven ontwikkelen en nieuwe mogelijkheden zullen zich blijven aandienen, dus wie weet hoe we over een paar honderd jaar onze deuren openen!

Protocol

Om beter te kunnen begrijpen waar het nou eigenlijk precies om gaat en waarvoor fysieke toegangscontrole gebruikt wordt, geven we hieronder een voorbeeld van een protocol zoals dat binnen een bedrijf of instantie zou kunnen werken. Hierbij gaan we uit van het gebruik van persoonsgebonden pasjes met RFID tags.

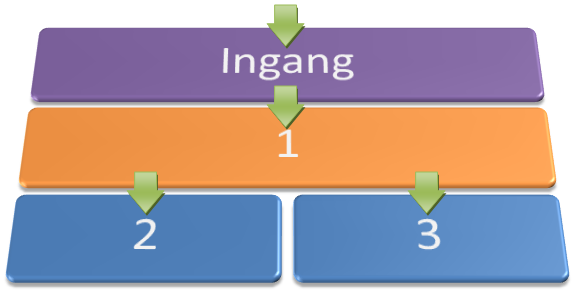

Onderstaande afbeelding geeft grofweg de layout van een bedrijf of instantie weer.

De eerste ruimte is de ingang, deze is min of meer voor iedereen toegankelijk, en in deze ruimte is een portier gevestigd.

Voor de doorgang tussen deze ingang en ruimte 1 geldt dat er een deur is die door middel van een RFID tag geopend kan worden, hetzelfde geldt voor de doorgangen van ruimte 1 naar ruimtes 2 en 3.

Een werknemer krijgt bij zijn indiensttreding een eigen pasje, waarmee hij gedurende zijn actieve loopbaan binnen het bedrijf of bij de instantie toegang krijgt tot ruimte 1, en zonodig, afhankelijk van zijn werkzaamheden of zijn security clearance toegang heeft tot volgende ruimtes, in dit geval ruimte 2 en/of ruimte 3. Bij het beëindigen van zijn contract wordt zijn pasje ingenomen ofwel de betreffende RFID tag ongeldig gemaakt, waardoor de ex-werknemer niet langer toegang heeft.

Voor een bezoeker van het bedrijf of de instantie (die zich, afhankelijk van het gebruikte protocol van tevoren heeft aangemeld) wordt door de portier, na het tonen van legitimatie een tijdelijk pasje verstrekt. Hiermee heeft ook de bezoeker toegang tot ruimte 1, maar zal de lage security clearance hem waarschijnlijk geen toegang tot ruimte 2 en ruimte 3 verstrekken. Als de bezoeker weer vertrekt, kan dit alleen via de ingang, waar hij het pasje weer bij de portier inlevert. Daarnaast dient het pasje fysiek door de gebruiker toonbaar te zijn bij eventuele security controles.

Nodig onderzoek en onze eigen bijdrage hieraan in de toekomst

Hoewel het onderzoek naar de daadwerkelijke beveiliging van RFID tags een taak is voor informatici kunnen wij ons als informatiekundigen bezig houden met de gebruiksvriendelijkheid van de verschillende beveiligingsmethoden. Als iets niet gebruiksvriendelijk is wordt het niet of minder gebruikt, wat natuurlijk de beveiliging niet verbeterd. Een ideale RFID tag moet zowel veilig als gebruiksvriendelijk zijn en ook de privacy van de drager beschermen. Als de drager zelf stappen moet ondernemen om de veiligheid te verhogen en zijn privacy te verbeteren dan zal dit door een groot deel van de dragers van RFID tags niet gedaan worden, wat verregaande consequenties kan hebben.

Niet alleen moet de veiligheid van elke nieuwe RFID chip nauwgezet onderzocht worden, ook is verder onderzoek nodig naar de privacy implicaties van het dragen van een RFID tag en hoe deze weg te nemen zijn op een zo gebruiksvriendelijk mogelijke manier. Nieuwe manieren van fysieke authenticatie moeten worden gevonden en worden onderzocht.

Alternatieven voor RFID tags met als doel fysieke toegangscontrole zijn al in grote mate voorhanden, hierbij valt bijvoorbeeld te denken aan irisscans of het gebruik van vingerafdrukken. In de toekomst zal het scala aan alternatieven alleen nog maar toenemen, denk bijvoorbeeld maar eens aan de manieren van toegangscontrole die in futuristische science fiction films en series worden gebruikt. De belangrijkste reden dat de RFID tag op dit moment min of meer de standaard is, is omdat de alternatieven vele malen duurder zijn. In de toekomst zullen door de technologische vooruitgang deze alternatieven wel degelijk een serieuze optie gaan worden. De rol van de informatiekundige is dan het maken van een selectie uit de mogelijkheden, die misschien wel per situatie anders is. Voor- en nadelen moeten worden afgewogen om tot een goede keuze te zijn. Ook voor de invoering van en overgang naar een nieuw systeem van toegangscontrole is een begeleidende rol voor ons informatiekundigen weggelegd. En wie weet wat er in de toekomst nog allemaal bedacht kan gaan worden. Zal de ideale manier van fysieke toegangscotrole; een manier die absolute veiligheid garandeerd, waarbij de gebruiker zich nauwelijks meer bewust is van de aanwezigheid van de controle, en waarbij het Big Brother is watching you-gevoel volledig verdwenen is, ooit gevonden worden?

Een gebruiker hecht vooral waarde aan gebruiksvriendelijkheid en privacy, en heeft niet heel erg veel interesse in hoe veilig een systeem nou eigenlijk is. Voor een opdrachtgever (eigenaar van een bedrijf bv.) echter, staat veiligheid met stip op 1, en zijn gebruiksvriendelijkheid en privacy bijzaken. Voor een informatiekundige komen deze twee belangrijkste groepen van stakeholders bij elkaar, en moet aan alle drie de zaken evenveel waarde worden gehecht.

Bronnen en literatuur

http://www.springerlink.com/content/5774r36h42662256/

Fernandez, Eduardo B., et al. Security Patterns for Physical Access Control Systems . Data and Applications Security XXI. Florida : Springer Berlin / Heidelberg, 2007, Vol. 4602/2007, pp. 259-274.

Abstract: Physical security has received increased attention after 9/11. However, access control to physical units has not been explored much. On the other hand, there is a rich literature on access control to information. These two areas appear converging as seen by recent products and studies. However, use of different notations and implementation details make this convergence harder. We need to try to take this convergence at a more abstract level first. Although introduced about 10 years ago, security patterns have recently become accepted by industry and two books on this topic have appeared recently. Security patterns for information access control have appeared but now we extend this concept to access for physical units. The unification of information and physical access control is just beginning but the strong requirements of infrastructure protection will make this convergence to happen rapidly. Examining existing systems, industry standards and government regulations, we describe, in the form of patterns, the core set of features a physical access control system should have. The paper illustrates the structure and use of these patterns.

http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.114.4392&rep=rep1&type=pdf

Roy Want An Introduction to RFID Technology, IEEE Pervasive Computing January-March 2006 pp. 25-33.

Abstract: Dit artikel geeft de lezer een introductie in de RFID technologie en focust op de technische uitdagingen en privacy problemen die ermee samenhangen.

Marc Langheinrich, A survey of RFID privacy approaches, Personal and Ubiquitous Computing, v.13 n.6, p.413-421, August 2009

Abstract: Dit artikel probeert een overzicht te geven van de momenteel bediscussieerde oplossingen voor het RFID privacy probleem.

http://citeseerx.ist.psu.edu/viewdoc/download?doi=10.1.1.94.5249&rep=rep1&type=pdf

Ari Juels RFID Security and Privacy: A Research Survey

Abstract: Dit artikel geeft een introductie over de technische research over de problemen voor privacy en security van RFID tags. De onderzoekers bekijken de voorstellen van wetenschappers voor het beschermen van de privacy van de gebruikers en de integriteit van de RFID sstemen en omhelst zowel de technische als sociale context van hun werk.

http://www.rsa.com/rsalabs/staff/bios/ajuels/publications/blocker/blocker.pdf

Ari Juels, Ronald L Rivest & Michael Szydlo The Blocker Tag: Selective Blocking of RFID Tags for Consumer Privacy

Abstract: RSA stelt een RFID "blocker tag" voor die één van de privacy concerns van de drager van RFID tags oplost door te doen alsof de drager een hele reeks RFID tags op zak heeft wat het uitlezen van eventuele andere RFID tags die de drager bij zich heeft onmogelijk maakt.

Ari Juels & John Brainard, Soft Blocking: Flexible Blocker Tags on the Cheap

Abstract: De auteurs demonstreren een blocker tag die in software op een normale RFID tag is geïmplementeerd wat het concept goedkoper en daardoor aantrekkelijker maakt.

http://www.rsa.com/press_release.aspx?id=3376

Abstract: Een persbericht van RSA over een praktijktest van de blocker tag.

Abstract: Website van de fabrikant van de MIFARE classic die de populariteit van deze specifieke RFID chipset beschrijft.

http://mifare.net/security/mifare_classic.asp

Abstract: Een pagina over de (on)veiligheid van de MIFARE Classic op de website van de fabrikant